Knowledge Base

IBM WebSphere Application Server 7.0 + IBM HTTP Server 7.0 サーバ証明書インストール手順 (新規/更新)

必ずお読みください

- 本文書の内容によって生じた結果の影響について、弊社では一切の責任を負いかねますこと予めご了承ください。

- 本文書は基本的な構成を想定しています。お客様のシステム環境や構成、設定状況などにより、手順や画面表示が変わることがあります。

アプリケーション及びツールごとの仕様及び設定手順等のご不明な点は、製品のマニュアルをお読みいただくか、開発元にご確認ください。

事前準備:証明書、中間CA証明書、ルート証明書の取得

申請時にサーバープラットフォーム選択でIBM HTTP Serverを選択された場合は、

発行のお知らせメールにZipファイルが添付され、以下3つの証明書ファイルが含まれています。

それぞれのファイルを下記手順にてインストールしてください。

- サーバ証明書: (コモンネーム).crt

- 中間CA証明書: DigiCertCA.crt

- ルート証明書: TrustedRoot.crt

サーバープラットフォーム選択を誤られた場合は、CertCentralからダウンロードダウンロードしてください。

参考:サーバ証明書 インストール手順

Step 1:ルート証明書のインストール

- ルート証明書ファイル「TrustedRoot.crt」をIBM 鍵管理画面からデータベースに登録します。

- ikeyman を実行し、「IBM 鍵管理画面」を起動します。

cd /opt/IBM/HTTPServer/bin

# ./ikeyman - CSR ファイルを作成した鍵データベースを開きます。

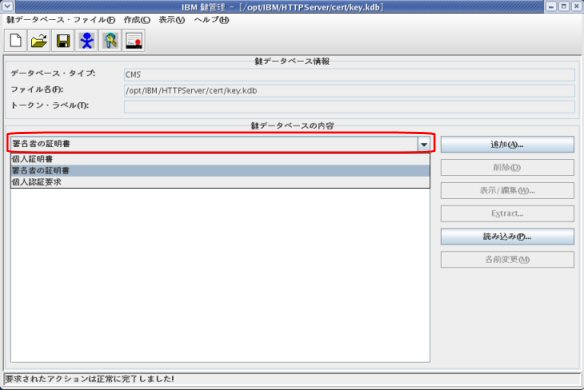

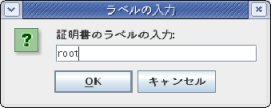

- 鍵データベースの内容のプルダウンメニューから署名者の証明書を選択し、「追加」をクリックします。

- ルート証明書を指定する画面が表示されます。

「参照」をクリックし、ルート証明書ファイルを指定します。

次いでラベルの入力画面が表示されます。適当な名前を入力し「OK」をクリックします。

Step 2:中間CA証明書のインストール

中間CA証明書ファイル「DigiCertCA.crt」を、「Step1 ルート証明書のインストール」と同様の手順で鍵データベースに登録します。

クロスルート証明書も適用する場合は、クロスルート証明書とルート証明書「Baltimore CyberTrust Root 」をそれぞれ登録してください。

参考:サーバ証明書 インストール手順

Step 3:サーバ証明書のインストール

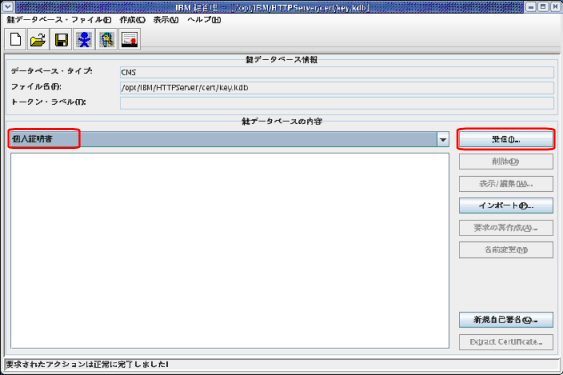

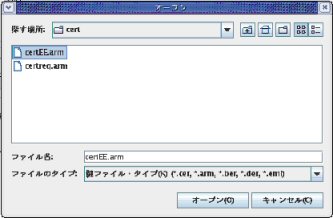

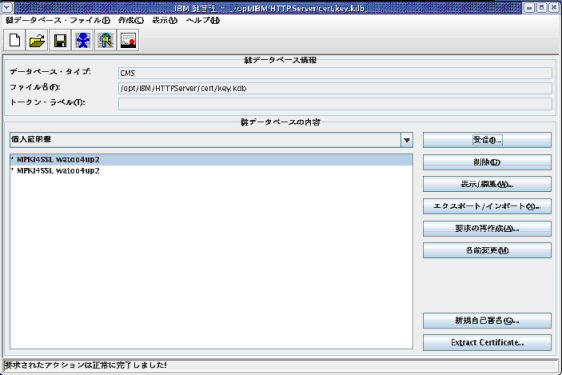

- 鍵データベースの内容を個人証明書に変更し、「受信」をクリックします。

- サーバ証明書ファイルを、ファイル名に指定します。

- 鍵データベースに表示されていることを確認します。

Step 4:SSL を有効にする設定

SSL 接続を可能にするためには、IBM HTTP Server の設定ファイルを編集する必要があります。

IBM HTTP Server の設定ファイルは、/opt/IBM/HTTPServer/conf の下にあります。

SSL 接続設定のため、このディレクトリにある httpd.conf を編集します。

LoadModule ibm_ssl_module modules/mod_ibm_ssl.so |

SSLServerCert には、Webサーバのホスト名を記述します。(上記の例では test.sample.co.jp)

KeyFile には、今回作成した鍵データベースファイル名を絶対パスで指定します。

上記の行を編集することにより、証明書情報を Web サーバに取り込みます。

更新の場合など、すでに上記の行が記述されている場合は、新しい鍵データベースファイルのパスを指定し直してください。

設定ファイルを編集後、Web サーバを再起動すると SSL が接続可能になります。

Step 5:サーバ ID とキーペアファイルのバックアップ

ハードウェア障害などに備え、各データベースファイル(鍵データベースファイル、リクエストデータベースファイル、パスワードスタッシュファイル)を

バックアップしておきます。

- サーバをリプレイスする場合などには、キーペアの各ファイルを新しい環境にインポートすることで移行して利用できます。

- 有効なデータベースファイルを紛失した場合、取得したサーバ証明書を利用できません。確実にバックアップを取ってください。

- あらかじめバックアップファイルを保存するための、適当なディレクトリを作成します。

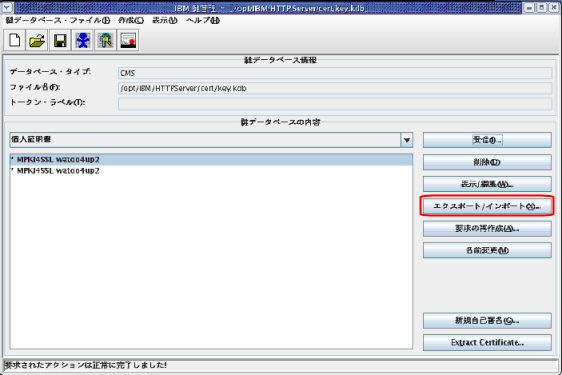

# mkdir -p /opt/IBM/HTTPServer/cert-backup - [鍵データベースの内容] にサーバ証明書のラベルが表示されているのを確認後「エクスポート/インポート」をクリックします。

- [場所] に、あらかじめ作成しておいたバックアップディレクトリを指定し、「OK」をクリックします。

- バックアップディレクトリに、ファイルが作成されていることを確認します。

# ls /opt/IBM/HTTPServer/cert-backup

key.kdb key.rdb key.sth

お客様の秘密鍵情報について

- 秘密鍵は、セキュリティ上最も大切な情報です。秘密鍵が漏洩した場合、暗号化の安全性が失われます。

- 秘密鍵をEメールに添付して送信したり、共有のドライブで保存するなどの行為は絶対にお止めください。

- 当社がお客様の秘密鍵情報を受け取ることは絶対にありません。

- 秘密鍵は必ずハードディスク以外のメディアにもバックアップを取り、厳重管理してください。

- 設定したパスワードを忘れないように十分注意してください。