Knowledge Base

Oracle WebLogic Server 11g サーバIDインストール手順 (更新)

Oracle WebLogic Server 11g サーバIDインストール手順 (更新)

必ずお読みください

- 本文書の内容によって生じた結果の影響について、弊社では一切の責任を負いかねますこと予めご了承ください。

- 本文書は基本的な構成を想定しています。お客様のシステム環境や構成、設定状況などにより、手順や画面表示が変わることがあります。

アプリケーション及びツールごとの仕様及び設定手順等のご不明な点は、製品のマニュアルをお読みいただくか、開発元にご確認ください。

Step 1:ルート証明書のインストール

ルート証明書

Baltimore CyberTrust Root (クロスルート設定用証明書を使う場合)

もしくは

DigiCert Global Root CA (クロスルート設定用証明書を使わない通常の証明書の場合)

DigiCert High Assurance EV Root CA(クロスルート設定用証明書を使わないEV SSL証明書の場合)

をインストールする必要があります。

ルート証明書は、以下リンク先からダウンロードしてください。

ルート証明書

- 入手したルート証明書を任意のファイル名で保存し、keytool コマンドを使ってあらかじめ作成した鍵ストアファイルに登録します。

- keytool を実行し、鍵ストアファイルとルート証明書を保存したファイルの名前を指定してデータベース(鍵ストアファイル)にルート証明書を登録します。

# keytool -import -alias <鍵名称> -file <ルート証明書ファイル名> -keystore <鍵ストアファイル名>

# ./ikeyman

実行例

# cd /opt/Oracle/Middleware/wlserver_10.3/cert

# ls

csr.pem keystore root.pem

# keytool -import -alias root -file root.pem -keystore keystore -storepass 1password

所有者: OU=For Test Purposes Only, OU=VeriSign Trust Network, OU=Terms of use at

https://www.verisign.com/cps/testca/ (c)02, OU=Class 3 TEST Public Primary Certification

Authority - G2, O="VeriSign, Inc.", C=US

発行者: OU=For Test Purposes Only, OU=VeriSign Trust Network, OU=Terms of use at

https://www.verisign.com/cps/testca/ (c)02, OU=Class 3 TEST Public Primary Certification

Authority - G2, O="VeriSign, Inc.", C=US

シリアル番号: 4ec0032f22e765316d20c19d4d723ce6

有効期間の開始日: Sat Apr 20 09:00:00 JST 2002 終了日: Wed Aug 02 08:59:59 JST 2028

証明書のフィンガープリント:

MD5: 22:CC:83:73:97:80:18:55:6E:C5:B3:71:8C:65:A2:20

SHA1: 64:0D:8F:12:34:B0:58:AA:DB:F5:CB:ED:C1:E5:31:AA:82:66:4B:EA

署名アルゴリズム名: SHA1withRSA

バージョン: 1

この証明書を信頼しますか? [no]: yes

証明書がキーストアに追加されました。

Step 2:中間CA証明書のインストール

- 中間CA証明書が必要な場合は、それぞれ登録します。

参考:サーバ証明書 インストール手順 - 入手した中間CA証明書を任意のファイル名で保存し、「Step1 ルート証明書のインストール」と同じ手順で鍵ストアファイルに登録します。

複数の中間CA証明書が必要な製品では、それぞれ登録します。

実行例

# cd /opt/Oracle/Middleware/wlserver_10.3/cert

# ls

csr.pem keystore mid.pem root.pem

# keytool -import -alias mid -file mid.pem -keystore keystore -storepass 1password

証明書がキーストアに追加されました。

#

Step 3:サーバIDのインストール

- 受信したサーバID通知メール本文中にある

(-----BEGIN CERTIFICATE-----) から (-----END CERTIFICATE-----) までを証明書ファイルとして任意のファイル名で保存します。 - keytoolを実行し、鍵ストアファイルとサーバ ID を保存したファイルの名前を指定してデータベース(鍵ストアファイル)にサーバ ID を登録します。

# cd /opt/Oracle/Middleware/wlserver_10.3/cert

# ls

cert.pem csr.pem keystore mid.pem root.pem

# keytool -import -alias mpki -file cert.pem -keystore keystore -storepass 1password

証明書応答がキーストアにインストールされました。

#

Step 4:SSL を有効にする設定

SSL 接続を可能にするためには、管理コンソールによる SSL の設定(キーストアの指定)が必要になります。

デフォルトではデモ用のキーストアが指定されていますので、これを今回作成したキーストアに指定し直す必要があります。

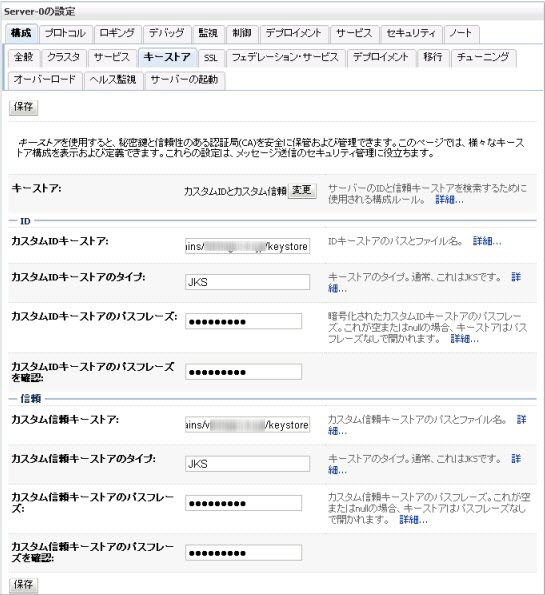

(例: 管理コンソールによるキーストアの設定)

上記の例では、以下の設定を行っています。

[キーストア] : 「カスタムIDとカスタム信頼」を指定

[カスタムキーストア] : 新たに作成したキーストアファイルを絶対パスで指定

[カスタムキーストアのタイプ] : 「JKS」 (デフォルト)を指定

[カスタムキーストアのパスフレーズ] : keytool で ID インストール時に指定したパスワード

[カスタムキーストアのパスフレーズを確認] : パスワード再入力

[カスタム信頼キーストア] : 新たに作成したキーストアファイルを絶対パスで指定

[カスタム信頼キーストアのタイプ] : 「JKS」 (デフォルト)を指定

[カスタム信頼キーストアのパスフレーズ] : keytool で ID インストール時に指定したパスワード

[カスタム信頼キーストアのパスフレーズを確認] : パスワード再入力

※ IDキーストアと信頼キーストアを1つのキーストアに格納していますので、同ファイル名、同パスワードを指定しています。

この他、SSL設定を行う対象のサーバに、「SSLリスニング・ポートの有効化」設定の他、SSL設定を管理コンソール上から行います。

Step 5:サーバ ID とキーペアファイルのバックアップ

ハードウェア障害などに備え、データベースファイル(鍵ストアファイル)と公開鍵をバックアップしておきます。

- Oracle WebLogic Server では、証明書のキーペアや鍵データベースだけをバックアップする方法がありません。通常は、WebLogic Server が標準機能として

持っているサーバの自動移行機能が使われているようです。 - データベースファイルのみ移行する場合は、キーストアファイルおよび公開鍵を別のメディアに保管します。

- 有効なデータベースファイルを紛失した場合、取得したサーバIDを利用できません。確実にバックアップを取ってください。

例:証明書ファイル /opt/Oracle/Middleware/wlserver_10.3/cert/cert.pem キーデータベース /opt/Oracle/Middleware/wlserver_10.3/cert/keystore - サーバをリプレイスする場合などには、キーデータベースおよび証明書の各ファイルを新しい環境にインポートすることで移行して利用できます。

- キーデータベースには秘密鍵情報が含まれています。キーデータベースを紛失した場合、取得したサーバIDを利用できません。確実にバックアップを

取ってください。 - 作成時に設定したパスワードを忘れないよう、注意してください。

お客様の秘密鍵情報について

- 秘密鍵は、セキュリティ上最も大切な情報です。秘密鍵が漏洩した場合、暗号化の安全性が失われます。

- 秘密鍵をEメールに添付して送信したり、共有のドライブで保存するなどの行為は絶対にお止めください。

- 当社がお客様の秘密鍵情報を受け取ることは絶対にありません。

- 秘密鍵は必ずハードディスク以外のメディアにもバックアップを取り、厳重管理してください。

- 設定したパスワードを忘れないように十分注意してください。