Knowledge Base

[CertCentral] 脆弱性アセスメント

脆弱性アセスメントとは

EV SSL/TLS 証明書またはグローバル・サーバ IDで利用できるウェブサイトの脆弱性をオンラインで診断するサービスです。公開されているウェブページ、

ウェブベースアプリケーション、サーバソフトウェア、およびネットワークポートの脆弱性を検出するため、週1回自動診断を行いレポートが作成されます。

詳細については下記ドキュメントをご参照ください。

脆弱性アセスメントを有効化する

1. CertCentralにログインします。

ログインぺージ https://www.digicert.com/account/login.php?lang=ja

2. 証明書メニューの[オーダー]をクリックして、該当のオーダーを選択します。

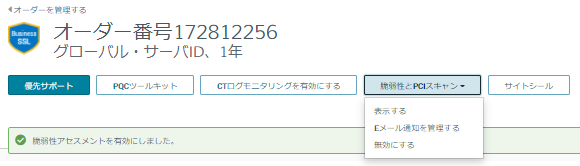

3. 画面上部にある[脆弱性とPCIスキャン]をクリックし、ポップアップ画面が表示されるので同意ボタンを押すと有効化されます。

4. (オプション)脆弱性アセスメントに関する通知はデフォルトでスキャン完了後毎回通知されます。

通知頻度を変えたい場合は[脆弱性アセスメント]のプルダウンメニューから[Eメール通知を管理する]を選択します。

以下のいずれかを選択します。

・スキャン完了後毎回

・スキャンで脆弱性が見つかった場合のみ

・メール通知の送信は不要

| ※脆弱性アセスメントに関する通知について 送信元アドレス: admin@digicert.com 宛先: オーダーの連絡先 タイトル: 「 Your vulnerability assessment is ready for review」 ※レポートが作成された 「Vulnerability assessment found critical vulnerabilities」 ※致命的な脆弱性が検出された 「 Vulnerability assessment cannot find website」 ※脆弱性アセスメントがWebサイトに到達しなかった |

脆弱性アセスメントの結果を確認する(レポートをダウンロードする)

1. CertCentralにログインします。

ログインぺージ https://www.digicert.com/account/login.php?lang=ja

2. 証明書メニューの[オーダー]をクリックして、該当のオーダーを選択します。

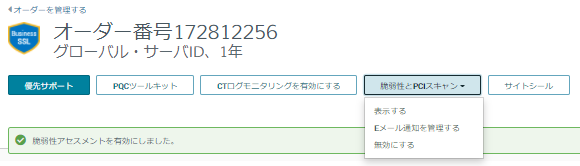

3. 脆弱性アセスメントのプルダウンより[表示する]をクリックします。

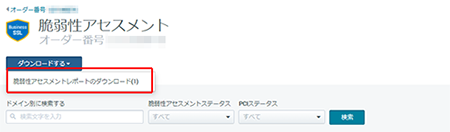

4. 脆弱性アセスメントの結果が表示されます。

各項目の説明は以下の通りです。

| ドメイン名: | スキャンが実施されたサイト |

| 脆弱性アセスメント ステータス: |

スキャンの結果が表示されます 安全:重大な脆弱性が検出されていない 非安全:重大な脆弱性が検出されている 到達不可: スキャンがWebサイトを検出できず失敗している キュー設定済:スキャン実施待ち キャンセル済: スキャンがキャンセルされている |

| PCIステータス: | PCIコンプライアンスの技術要件を満たしている否かの結果が表示されます。 詳細は脆弱性アセスメントのレポートをご確認ください。 成功: 要件を満たしている 失敗: 要件を満たしていない 到達不可: スキャンがWebサイトを検出できず失敗している キュー設定済:スキャン実施待ち キャンセル済: スキャンがキャンセルされている |

| スキャン日: | 最終スキャン実施日が表示されます |

| 操作: | 実施可能な操作が表示されます。 再スキャン:定期スキャンとは別のオンデマンドスキャンを実施します 現在のスキャンをキャンセル:実施中または予定されたスキャンを中止する |

5. [ダウンロードする]メニューよりレポートをダウンロードします。

6. 脆弱性アセスメントレポートは、CertCentralにサインした時の言語が日本語の場合、日本語のレポートで作成されます。

日本語版レポートのサンプルはこちら

脆弱性アセスメント を無効化する

1. CertCentralにログインします。

ログインぺージ https://www.digicert.com/account/login.php?lang=ja

2. 証明書メニューの[オーダー]をクリックして、該当のオーダーを選択します。

3. 脆弱性アセスメントのプルダウンより[無効にする」をクリックします。

脆弱性アセスメントに関するよくある質問

Q: 証明書を更新すると脆弱性アセスメントが実施されなくなりました。

A: 更新を行うと、更新元のオーダーの脆弱性アセスメントは自動的に無効になります。

また更新後のオーダーは設定を引き継がず脆弱性アセスメントは無効になっています。

更新後のオーダーで引き続き脆弱性アセスメントを利用する場合は、

更新後のオーダーの脆弱性アセスメントの設定を有効にしてください。

Q: 脆弱性アセスメントを実施するアクセス元のグローバルIPアドレスを教えてください

A: アクセス制御を掛けている場合、以下の脆弱性アセスメント元のグローバルIPアドレスを許可するように設定して下さい。

IPアドレスは予告なく変更する場合がございます。予めご了承ください。

※ネットワーク機器等においてIPアドレスで接続の可否を定義している場合、スキャン元IPアドレスの変更が必要となります。適用日(日本時間:2023年12月13日)以降、

新 IPアドレスゾーンへ変更をご実施くださいますようお願い申し上げます。

※有効化した曜日から週1回の週次スキャンが行われるため、お客様のスケジュールに合わせてIPアドレス変更のタイミングをご調整ください。

新 IPアドレス :

209.163.151.0/24

18.233.91.252

3.219.143.59

3.234.19.229

3.91.114.138

54.144.81.241

18.119.31.28

18.189.0.135

3.138.53.66

3.141.139.5

3.141.173.8

52.13.110.124

52.32.146.206

52.39.199.83

54.190.210.87

54.191.129.125

3.222.21.65

3.217.24.124

44.213.167.13

旧 IPアドレス :

35.167.253.222

54.71.158.53

Q: 脆弱性アセスメントに SLAはありますか?

A: SLA の設定はありません。

Q: 脆弱性アセスメントのベンダーはどこですか?

A: 当社セキュリティポリシー上、開示していません。

Q: 脆弱性アセスメントはどこをスキャンするのでしょうか?

A: 脆弱性アセスメントを設定したコモンネーム(FQDN)のルート(デフォルト)ページから、リンクが張られているページを順次スキャンします。

IDやパスワード等で制限のかかったページはスキャン対象外となります。

Q: 脆弱性アセスメント検知後の脆弱性除去方法について、無償でアドバイスやコンサルティングを受けられますか?

A: 本サービスは脆弱性有無を無償でアセスメントするサービスであり、脆弱性の除去方法やコンサルティングは提供はしていません。

Q: 脆弱性アセスメントはソースコード、バイナリ、デバッグ情報などにアクセスしますか?

A: ソースコード、バイナリ、デバッグ情報などへはアクセスしません。標準の HTTP/HTTPS を使ってスキャン対象のサイトにアクセスします。

Q: 過去の脆弱性アセスメント結果を参照できますか?

A: 製品の仕様上、過去の履歴は確認できません。また、当社から履歴を提供することもできません。

PDF のレポートがダウンロード出来ますので、随時保存してください。