Knowledge Base

IBM WebSphere Application Server 7.0 + IBM HTTP Server 7.0 CSR生成手順 (新規/更新)

必ずお読みください

|

Step 1:証明書保存用のディレクトリの作成

- IBM HTTP Server では、認証局証明書やサーバ証明書のキーペアを保存するためのデータベース(鍵データベースファイルなど)を作成する必要があります。

このデータベースの他、各証明書ファイルを保存するために適当なディレクトリを作成します。

# mkdir -p /opt/IBM/HTTPServer/cert

Step 2:秘密鍵と CSR の作成

- ikeyman を実行し、「IBM 鍵管理画面」を起動します。

# cd /opt/IBM/HTTPServer/bin

# ./ikeyman

- IBM 鍵管理画面から [鍵データベース・ファイル] から [新規] を選択します。

- 規作成画面からデータベースタイプ、ファイルを指定します。

- 「鍵データベース・タイプ」 : “CMS”を指定します(デフォルト指定)

- 「ファイル名」 : デフォルトのまま

- 「場所」 : Step1 で作成したディレクトリを指定します

以下の例では「/opt/IBM/HTTPServer/cert」が指定されています。

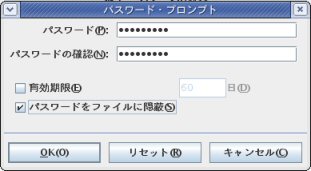

- 秘密鍵アクセスのためのパスワードを指定し [OK] をクリックします。

- 「パスワード(P)」 : 鍵データベースへアクセスするためのパスワードを設定します

- 「パスワードの確認(N)」 : 「パスワード(P)」で指定した同じパスワードを入力します

- 「有効期限(E)」 : チェックは入れません

- 「パスワードをファイルに隠蔽」 : チェックを入れます

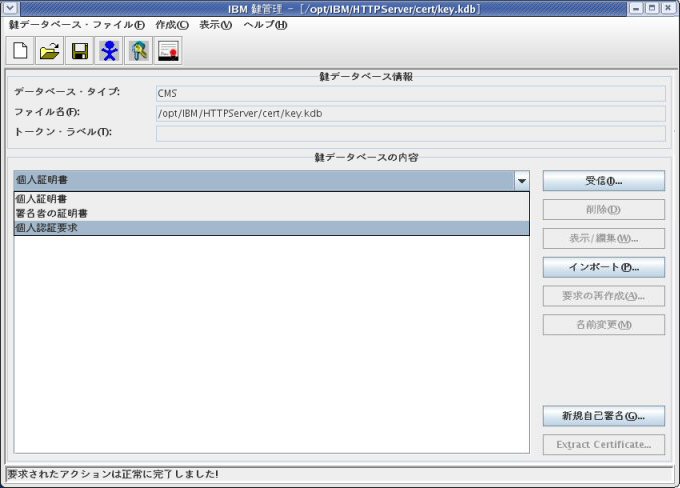

- 「IBM 鍵管理- [/opt/IBM/HTTPServer/cert/key.kdb]」画面から、個人認証要求を作成します。

[鍵データベースの内容] メニューの中から [個人認証要求] を選択します。

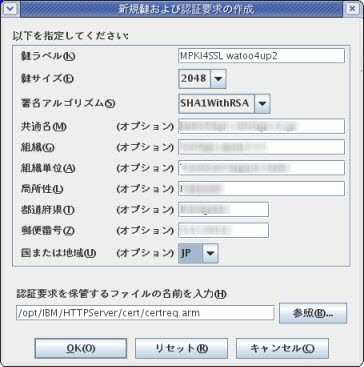

- 「新規鍵および認証要求の作成」画面からディスティングイッシュネーム情報を入力して、[OK] をクリックします。

注意:CertCentralでの申請ではCSRに入力するディスティングネーム情報は使用されません。証明書に反映させたいコモンネームや組織名等の情報は申請時に

ページ内で指定してください。- 「鍵ラベル」 : IBM 鍵管理画面で表示される名前(ラベル)となります

- 「鍵サイズ」 : メニューの中から適当な値(*推奨 2048bit)を指定

- 「署名アルゴリズム」 : SHA1WithRSA を指定

- 「共通名」 : サーバIDを導入するサイトのURL(SSL接続の際のURL:FQDN)を入力

- 「組織」 : サーバID申請団体の 正式英語組織名(会社名・団体名)を入力

- 「組織単位」 : 部門名・部署名など、任意の判別文字列を入力

- 「局所性」: 市区町村名(都道府県の1つ下のレベル)をローマ字表記で入力します(例:Chuo-Ku)。

- 「都道府県」 : 都道府県名を入力

- 「郵便番号」 : 郵便番号を入力

- 「国または地域」 : メニューの中から JP を指定

- 「証明書要求を保管するファイルの名前を入力」 : /opt/IBM/HTTPServer/cert/certreq.arm を指定

「証明書要求を保管するファイルの名前を入力」で指定した場所・ファイル名でCSRファイルが作成されます。

- 実際にファイルが作成されていることを確認します。

CSRファイル(certreq.arm)を使って、証明書の発行申請を行います。

# cd /opt/IBM/HTTPServer/cert

# ls

certreq.arm key.kdb key.rdb key.sth- certreq.arm: CSR ファイル

- key.kdb: 鍵データベースファイル*1

- key.rdb: リクエストデータベースファイル*2

- key.sth: パスワード・スタッシュファイル*3

*1秘密鍵の情報を含む大切なファイルです。漏洩、紛失等しないよう管理してください。

*2証明書の発行要求情報を保存しておくためのファイルです。発行されたサーバIDをインストールすると、.rdb ファイルから発行要求情報が削除されます。

*3;鍵データベースにアクセスするためのパスワードを隠蔽しているファイルです。

Step 3:秘密鍵のバックアップ

「Step 2:秘密鍵とCSRの生成」で作成したファイルをバックアップします。

例: の環境では、/opt/IBM/HTTPServer/cert 以下のファイルを保存します。

サーバIDは、申請に利用したCSRの生成元秘密鍵との正しい組み合わせ以外にはインストールできません。

正しい秘密鍵を確実にバックアップし、設定したパスワードを忘れないよう注意してください。

お客様の秘密鍵について

- 秘密鍵は、セキュリティ上最も大切な情報です。秘密鍵が漏洩した場合、暗号化の安全性が失われます。

- 秘密鍵をEメールに添付して送信したり、共有のドライブで保存するなどの行為は絶対にお止めください。

- デジサートがお客様の秘密鍵情報を受け取ることは絶対にありません。

- 秘密鍵は必ずハードディスク以外のメディアにもバックアップを取り、厳重管理してください。

- 設定したパスワードを忘れないように十分注意してください。