Knowledge Base

ドメイン利用権確認(DCV)および認証局承認(CAA)実行時におけるDNSSECの検証

| 重要:新しい情報が入り次第、この記事は更新されます。こちらのページを保存し、定期的に最新情報をご確認いただくようお願いいたします。 最終更新日はタイトルの下に表示されます。※本ページは、こちら (英語) のページをもとに作成されています。 |

| 新しい日付 – 2026年3月3日 DigiCertは、3月3日よりドメイン利用権確認 (DCV) および DNS認証局承認 (CAA) の際にDNSSECの認証を開始します。 |

詳細

2026年3月3日より、DigiCertはドメイン利用権確認 (DCV) および DNS認証局承認 (CAA) 実行時に、DNSSEC (Domain Name System Security Extensions)が存在する場合、その認証を開始します。この変更は、証明書発行前にドメイン利用権確認(DCV)および/またはCAAチェックを必要とするすべての製品に影響します。

- Public TLS certificates (DV, OV, and EV)

- X9 PKI for TLS certificate

- EU Qualified Website Authentication Certificate (QWAC)

- EU Qualified Website Authentication Certificate PSD2

- PKIoverheid Private Services Server certificate

- Secure Email (S/MIME) certificates

当社の DNS resolvers は、DNSSEC 構成に関連付けられた署名を検証し、検証が失敗した場合は発行を停止します。

| DNSSECの使用は必須ではありません。DigiCertが上記の証明書を発行する際にDNSSECを設定する必要はありません。この情報は、DNSSECを使用している、 または使用を計画している方にのみ適用されます。 |

このページで取り上げる項目

- DigiCert がDNSSEC認証実施を行う理由。

- 何をすればいいですか?

- DNSプロバイダーによるDNSSECエラーのトラブルシューティング

- 新しい CertCentral DNSSEC エラーとステータス

- 新しい証明書発行サービス (CIS) DNSSEC エラーコード

- 参考資料

- サポート

DigiCert がDNSSEC認証実施を行う理由。

DigiCertは、CA/ブラウザフォーラムの投票SC-085v2「CAAおよびDCVルックアップにDNSSEC(存在する場合)の認証を必須とする」に準拠するため、

ドメイン利用権確認(DCV)およびDNS CAAチェックの実行時にDNSSECの検証を開始します。この投票では、ドメイン利用権確認(DCV)、CAAチェックの合格、そして

証明書の発行のために、認証局(CA)はDNSSECが存在する場合、認証を行う必要があります。

投票SC-085v2の詳細については、こちらをご覧ください。この投票により、認証局(CA)はDNSSECの設定ミスを無視できなくなります。

DNSSEC を実施する利点

Purpose of Ballot に記載されているように、「DNSSECは、DNSリソースレコードの暗号認証を可能にし、それらが真正であり改ざんされていないことを保証することで、DNSにオプションのセキュリティレイヤーを追加します。ドメインがDNSSECを適切に設定すれば、DNSSEC認証に

よって、CAに対するDNSスプーフィングや傍受攻撃に関連するリスクを大幅に軽減できます[1]。さらに、CAによるDNSSEC認証は、

ドメイン所有者がネットワークの敵対者に対してドメイン制御認証プロセスの証明可能なセキュリティを実現するための選択肢を提供します[1][2]。」

何をすればいいですか?

2026 年 3 月 3 日までに、証明書ドメインの DNSSEC 構成を特定します。その後、必要な操作は、これらのドメインに DNSSEC を使用しているかどうかによって

異なります。

- 証明書内のドメインにDNSSECが使用されていないことを確認しました。

この先のステップは必要はありません。 - 証明書内のドメインに対して DNSSEC を使用しているか、使用する予定であることを確認しました。

DNSSECを設定済みで設定ミスがある場合、ドメイン利用権確認(DCV)中にDigiCertのDNSSECチェックが失敗する可能性もあります。ドメインにCAAレコードが

ある場合は、CAAチェックが失敗する可能性があります。DNSSECの設定ミスにより、証明書の発行が妨げられる可能性があります。

2026年3月3日までにDNSSEC設定を確認してください

DigiCert ではDNSSEC 認証の失敗を防ぐため、2026 年 3 月 3 日までに 証明書リクエストで使用する予定のドメインに対してDNSSEC が適切に設定されていることを

下記ツールを使用して確認することを推奨しています。

DigiCert DNSSEC Health tool: https://dnssec.health

DNSプロバイダーによるDNSSECエラーのトラブルシューティング

このエラーは、DigiCert システム側のエラーではありません。

ここではお客様がご利用いいている DNS プロバイダーで DNSSEC エラーが出た際のトラブルシューティングをご案内します。

DigiCert の DNS サービス (UltraDNS または DigiCert DNS Essentials (旧 DNS Made Easy)) を使用の際にはこのトラブルシューティングは必要ありません。

2026年3月3日に向けてDigiCertが行っていること

現在、認証局は認証の失敗に対しての対応は義務付けられていませんが、新しい要件への準備としてドメイン利用権確認 (DCV) および DNS認証局承認 (CAA) に伴うDNSSECの認証時の不具合をモニターしています。

3 月 3 日以降は、DNSSEC 認証が失敗するとドメイン利用権確認 (DCV) および DNS認証局承認 (CAA)がブロックされ、証明書の発行ができなくなります。

下記がDNSSECチェックが失敗する最も一般的な理由となりますがこれらは網羅的なものではなく、更新される可能性があります。

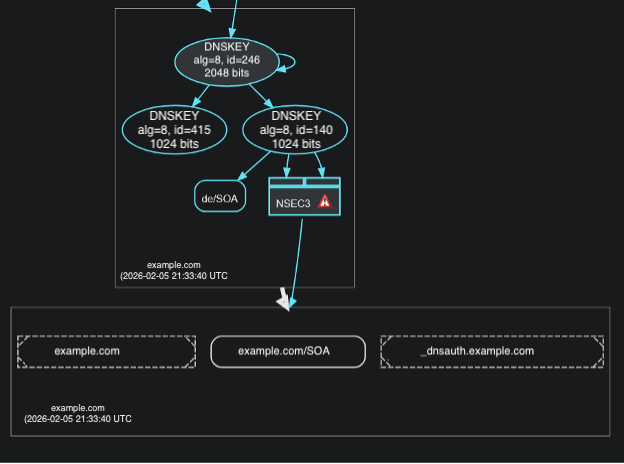

Next Secure (NSEC) Missingエラー

このエラーが発生する最も一般的な理由:

- 当該ドメインがドメイン ネーム システム (DNS) プロバイダーによって署名されていないため、NSECレコードが生成されていない可能性があります。

- クエリへの応答時におけるNSECレコードの生成方法やフォーマットに問題がある可能性があります。

- 予期しないNSEC動作が確認された場合は、権威DNSプロバイダー(Authoritative DNS Provider)へお問い合わせください。

例:

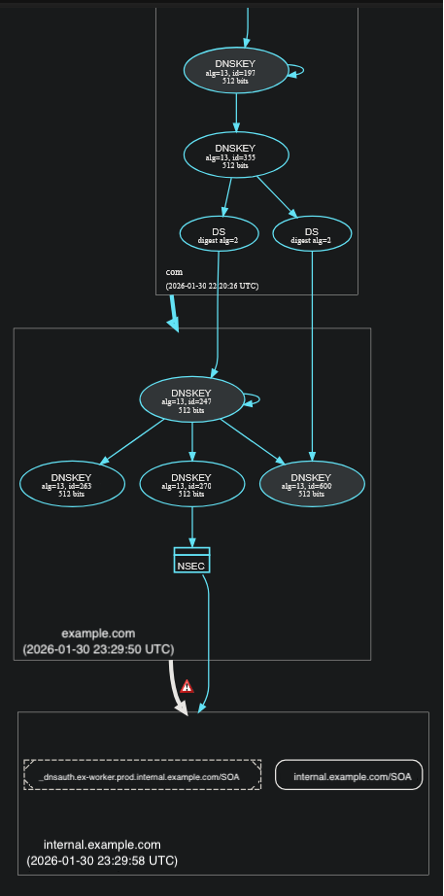

Resource Record Signatures (RRSIGS) Missing エラー

認証対象のゾーン ファイルまたは特定のレコードが署名されていません。

- 一部のDNSプロバイダーでは、レコードの作成や編集後にゾーンファイルを手動で再署名する必要があります。この作業が行われない場合、ドメイン自体は署名済みであっても、個々のレコードが未署名の状態となることがあります。その結果、DNSSEC検証が有効になっている環境では、

名前解決に失敗する可能性があります。 - エラー メッセージ "Could not establish validation of INSECURE status of unsigned response. Reason: No signed NSEC/NSEC3 records..." は、署名済みの親ドメイン(domain.com)の配下に、署名されていない子ドメイン(sub.domain.com)が存在していることを示しています。

- この問題を解決するには、DNSプロバイダーへお問い合わせください。

追加のDNSレコード設定が必要となる場合があります。

例

新しい CertCentral DNSSEC エラーとステータス

2026年3月3日以降、DigiCertはDCVおよびCAA確認の際にDNSSEC検証を実施します。DNSSECの設定に問題がある場合、CertCentralの注文詳細ページや特定のAPIレスポンスにDNSSEC関連のエラーが表示されます。

CertCentralで表示されるDNSSEC エラー

CertCentral のオーダー詳細ページでは、ドメインの DNSSEC 構成に問題があり、DigiCert がドメイン利用権確認 (DCV)または DNS認証局承認 (CAA)を完了できない場合、以下のエラーとメッセージが表示されます。

- Error Code

dns_sec_validation_error - Error message:

We detected a DNSSEC validation issue on your domain. Please contact your DNS provider to review the configuration. If the record is not correctly configured, your provider may recommend correcting the configuration or temporarily removing DNSSEC until it can be properly reconfigured.

API 利用時のDNSSEC エラー

- Immediate certificate issuance with "reject_if_pending": true

The CertCentral Services API returns the dns_sec_validation_error for certificate requests that qualify for immediate issuance and include the "reject_if_pending": true flag.

Note: These types of requests will continue to be automatically rejected. As of March 3, we now also return a DNSSEC error to notify you that a DNSSEC issue is preventing immediate certificate issuance. Until the DNSSEC configuration issue is resolved, DigiCert cannot issue a certificate for a domain. - Immediate certificate issuance without "reject_if_pending"

For certificate requests that qualify for immediate issuance and don't include "reject_if_pending", the CertCentral Services API returns a pending response as expected.

サービスAPIでDNSSECステータスを確認する方法

サービス API で証明書発行リクエストを行った場合、Order validation status endpoint を利用してDNSSEC の問題によりドメイン利用権確認(DCV)が保留状態になっているか確認することができます。

- Status code:

DNS_SEC_VALIDATION_ERROR - Status message:

We detected a DNSSEC validation issue on your domain. Please contact your DNS provider to review the configuration. If the record is not correctly configured, your provider may recommend correcting the configuration or temporarily removing DNSSEC until it can be properly reconfigured.

新しい証明書発行サービス (CIS) DNSSEC エラーコード

2026 年 3 月 10 日以降、DNSSEC検証チェックに関連する新しいエラーコードがCIS APIに追加されます。

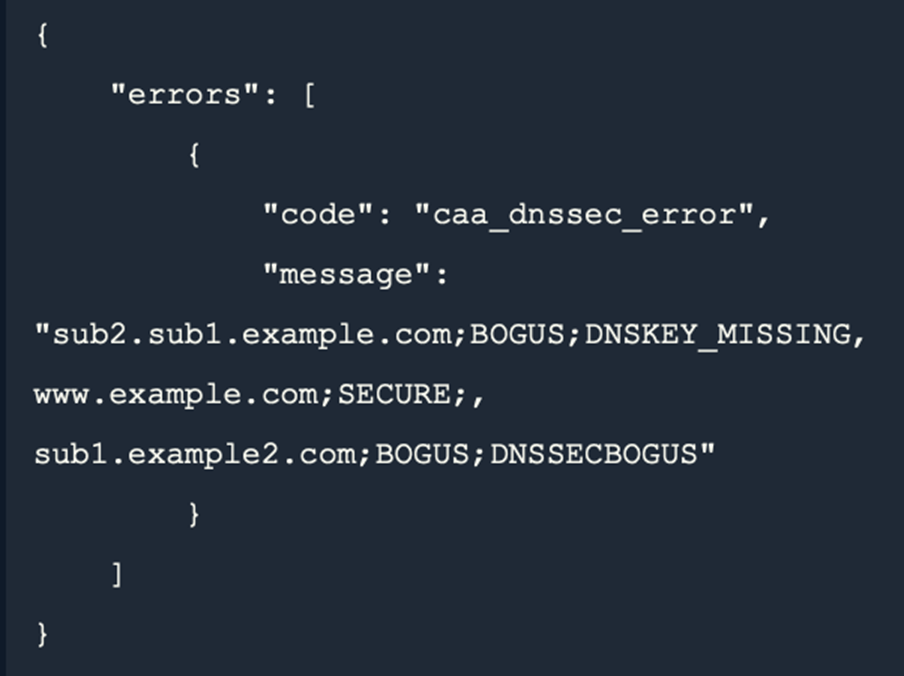

- Error code: caa_dnssec_error

- Error message structure: FQDN;DNSSEC_STATUS;DNSSEC_ERROR

複数のFQDNがある場合は「;」で区切って表示されます。

このエラーコードが表示された場合は、ドメインのDNSSEC設定を更新し、正しく設定されていることを確認する必要があります。この記事の「2026年3月3日までにDNSSEC設定を確認してください」セクションをご覧ください。

Table 1. DNSSEC_STATUS

| DNSSEC_STATUS | 詳細 |

| SECURE(DNSSEC検証が成功し署名が有効) | DNSSEC validation succeeded - answer is signed and valid. |

| INSECURE(ドメインでDNSSECが使用されていない) | Domain doesn't use DNSSEC. |

| BOGUS(DNSSEC検証に失敗/署名またはチェーンが無効) | DNSSEC validation failed - invalid signatures/chain. |

| INDETERMINATE(DNSSEC検証を完了できない/タイムアウト、ネットワークエラー等) | DNSSEC validation couldn't complete (timeout, network error). |

Table 2. DNSSEC_ERROR

| DNSSEC_ERROR | 詳細 |

| DNSKEY_MISSING(DNSKEYレコードが存在しない) | DNSKEY record is missing. |

| DNSSEC_BOGUS(DNSSEC検証がBOGUSステータス) | DNSSEC validation resulted in BOGUS status. |

| NSEC_MISSING(NSEC/NSEC3証明レコードが存在しない) | NSEC/NSEC3 proof of non-existence is missing. |

| RSIGS_MISSING(必要なRRsetに対応するRRSIGレコードが存在しない) | No RRSIG records found covering the required RRsets. |

| IO_EXCEPTION(DNSSEC検証中にタイムアウトまたは接続エラーが発生) | Timeout or connection error received during DNSSEC validation |

| OTHER(その他のDNSSECエラー) | Other DNSSEC error. |

Sample DNSSEC error response |

|

参考資料

- Ballot SC-085v2: Require Validation of DNSSEC (when present) for CAA and DCV Lookups

- Enable DNSSEC to Prevent Security Issues

お問合せ

ご質問やご不明な点がございましたら、アカウント マネージャーまたは DigiCert サポートにお問い合わせください。